WEB攻防篇(一):ASP & ASPX

ASP

IIS目录解析漏洞

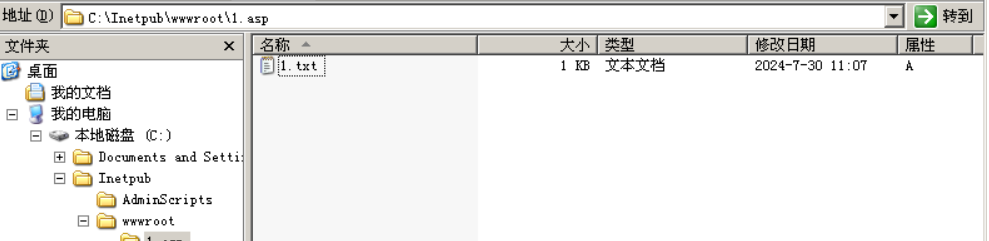

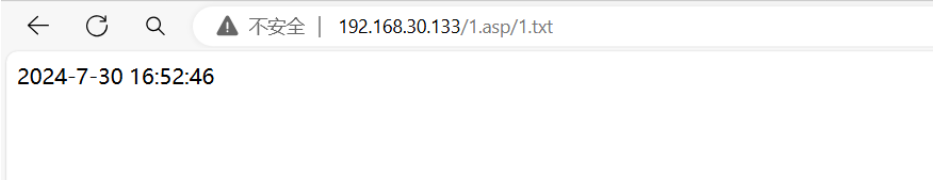

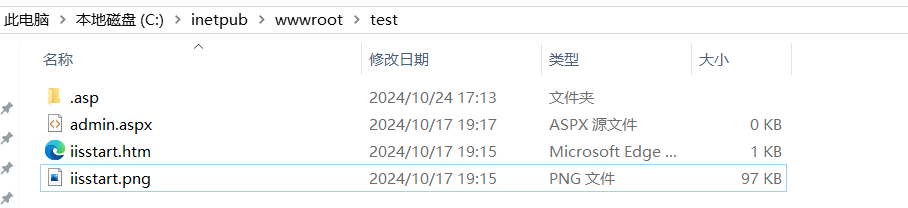

IIS 6.X网站下建立文件夹的名字为 *.asp、*.asa 的文件夹,其目录内的任何扩展名的文件都被 IIS 当作 asp 文件来解析并执行。

创建1.asp文件夹,在文件夹中创建1.txt文件,1.txt文件里是asp文件的语法查看当前时间

<%=now()%>。

IIS文件解析漏洞

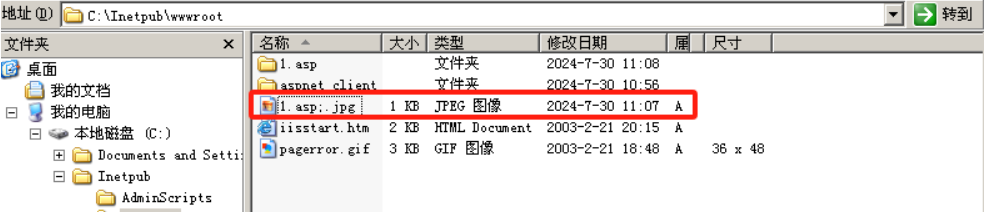

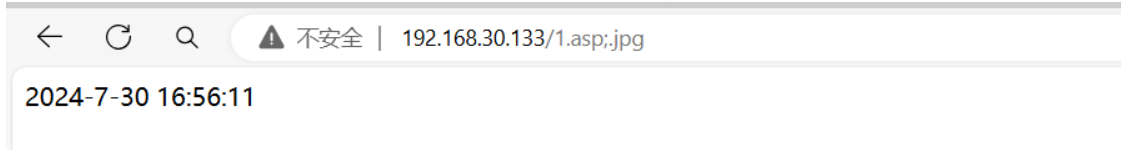

IIS 6.0及之前的版本中,IIS在处理多重文件扩展名时可能会根据第一个扩展名来决定文件的处理方式。如example.asp;.jpg会被视为ASP脚本(因为.asp在前)。

1.asp;.jpg文件内容为

<%=now()%>

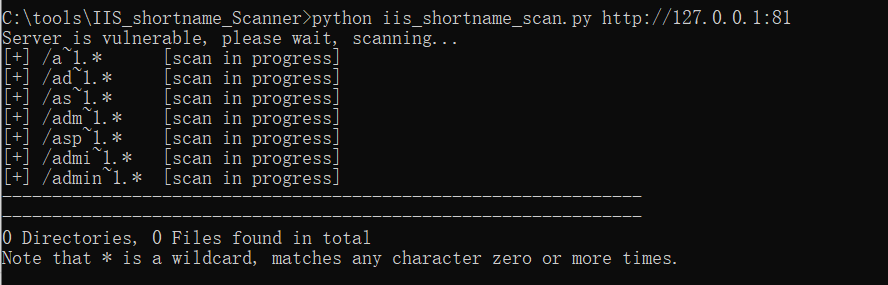

IIS短文件名枚举漏洞

为了兼容16位MS-DOS程序,Windows为文件名较长的文件(和文件夹)生成了对应的windows 8.3 短文件名。

使用IIS Shortname Scanner工具

数据库相关漏洞

mdb文件在网站目录下,也就是说可能会被访问

如果知道数据库的地址(也就是mdb文件路径,通过扫描或者默认配置地址),尝试可以下载数据库文件,获取当前管理员账户密码等信息。

如:powerEasy的默认配置地址在Database/PowerEasy2006.mdb

当访问http://example.com/database/powereasy2006.mdb时,就会自动下载该数据库文件。

ASPX

Web.config

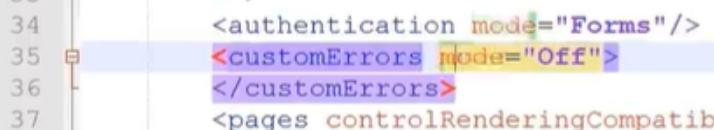

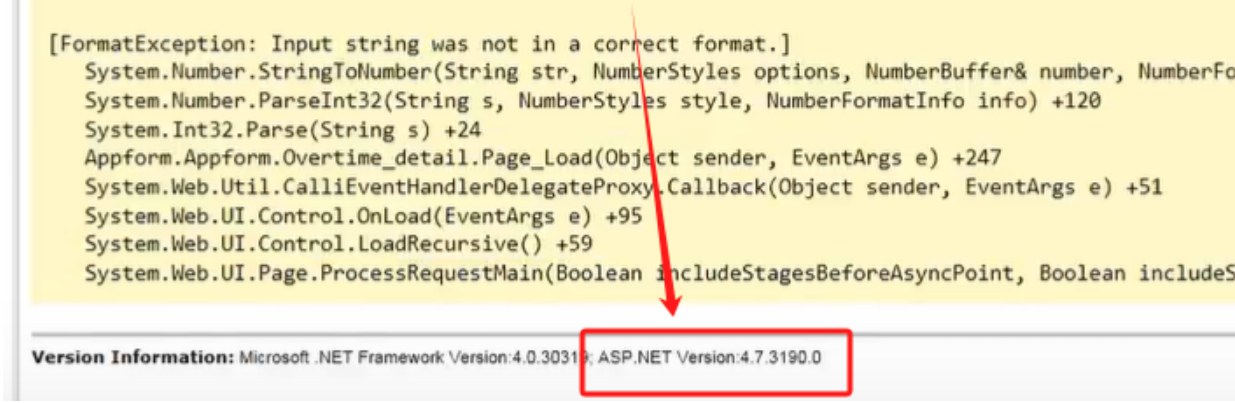

web.config是网站的配置文件,如果customErrors配置项的mode为off的话,当对网页进行测试导致报错时会爆出.NET版本、文件路径等信息。

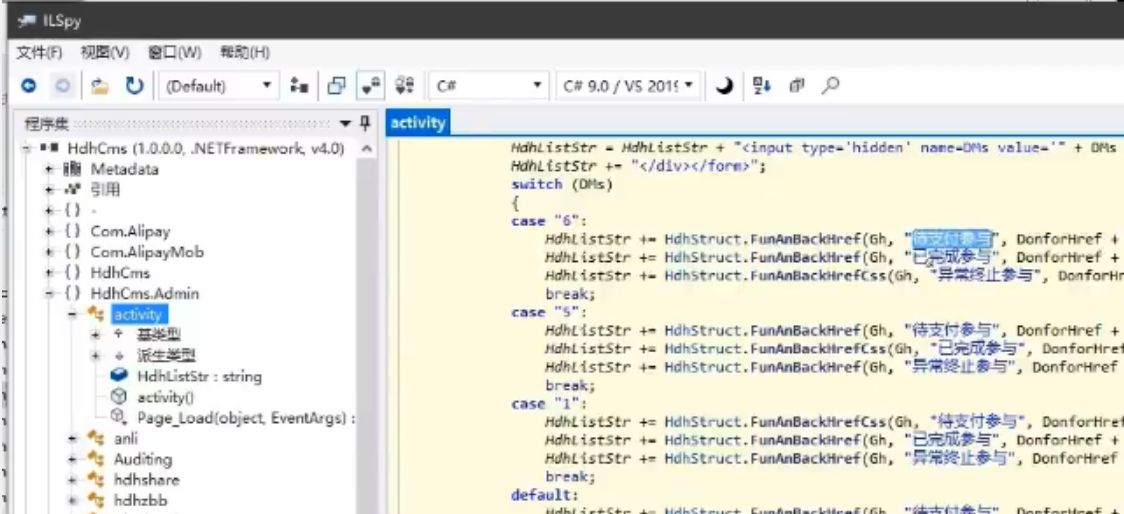

DLL反编译

网上会有很多.NET源码下载站点,下载完源码后,在bin目录下有很多dll文件,关键代码被封装在dll文件中。

反编译工具:ILSpy

未授权访问

有些页面没有包含验证是否登录的代码,因此可以直接访问。

如:

www.example.com/personal/info需要登录才能访问,而www.example.com/personal/upload没有鉴权,可以直接访问。